konto lockout er et almindeligt problem, som Active Directory-brugere oplever. De opstår på grund af Kontolås politikker konfigureret i standarddomænepolitikken for Active Directory-domænet. I denne artikel vil vi gennemgå nogle af de grundlæggende årsager til kontolåsningen og måden at forenkle fejlfindingsprocessen på.

almindelige årsager til konto lockout

1., Tilknyttede drev ved hjælp af gamle legitimationsoplysninger:

tilknyttede drev kan konfigureres til at bruge brugerdefinerede legitimationsoplysninger til at oprette forbindelse til en delt ressource. Bagefter kan brugeren ændre adgangskoden uden at opdatere legitimationsoplysningerne i det kortlagte drev. De legitimationsoplysninger kan også udløbe, hvilket vil føre til konto lockout.

2. Systemer, der bruger gamle cachelagrede legitimationsoplysninger:

Nogle brugere skal arbejde på flere computere. Som et resultat kan en bruger logges på mere end en computer samtidigt., Disse andre computere kan have programmer, der bruger gamle, cachelagrede legitimationsoplysninger, som kan resultere i låste konti.

3. Programmer, der bruger gamle legitimationsoplysninger:

på brugerens system, kan der være flere programmer, som enten cache brugernes legitimationsoplysninger eller eksplicit definere dem i deres konfiguration. Hvis brugerens legitimationsoplysninger er udløbet og ikke opdateres i applikationerne, låses kontoen.

4. Expiredindo .s-tjenester ved hjælp af udløbne legitimationsoplysninger:

Windowsindo .s-tjenester kan konfigureres til at bruge brugerdefinerede konti. Disse er kendt som servicekonti., De legitimationsoplysninger for disse brugerdefinerede konti kan udløbe og servicesindo .s-tjenester vil fortsætte med at bruge de gamle, udløbne legitimationsoplysninger; fører til konto lockout.

5. Planlagte opgaver:

taskindo .s task scheduler kræver legitimationsoplysninger for at køre en opgave, om brugeren er logget ind eller ej. Forskellige opgaver kan oprettes med brugerdefinerede legitimationsoplysninger, som kan være domæneoplysninger. Disse brugerdefinerede legitimationsoplysninger kan udløbe, og tasksindo .s-opgaver vil fortsætte med at bruge de gamle legitimationsoplysninger.,

følgende Active Directory attributter bestemmer, hvor mange adgangskoder ændre i et forsøg på at brugeren kan gøre i en given periode:

maxPwdAge, lockoutThreshold, lockoutObservationWindow, og lockoutDuration.

hvis adgangskoden er indstillet til aldrig udløbe eller konto lockout er konfigureret som ‘ikke at udløbe’, vil lockout ikke ske.

Hvordan man kan Løse Konto Lockout

Windows sikkerhed logfiler gå en lang vej til at løse konto lockout, men udvinding konto lockout oplysninger fra Windows Security Logs er ikke altid en pålidelig proces., Konto lockout oplysninger kan hentes fra PDC emulator DC, da den er ansvarlig for behandling lockouts. Men PDC-emulatoren behandler også mange andre begivenheder for hele domænet; herunder godkendelsesfejl og adgangskodeændringer. I store miljøer, hvor der er mange brugere, indsamles disse hændelseslogfiler på PDC-emulatoren, og et stort antal logfiler samles. Med forbehold for størrelsesgrænsen for hændelseslogfilerne, kan du opleve, at de gamle logfiler er blevet renset, og de eneste tilgængelige logfiler er dem fra de sidste par timer.,

for At forenkle processen med at bestemme konto lockout status, tilbyder Microsoft Konto Lockout Status (LockoutStatus.e .e) værktøj, som er en blanding af kommandolinje-og grafiske værktøjer. Med dette værktøj søges hver DC i målbrugerkontos domæne, der kan kontaktes.

for at do .nloade og køre værktøjet skal du følge nedenstående kommandoer:

1. Kør installationsfilen for at installere værktøjet

2. Gå til installationsmappen og kør ‘LockoutStatus.e 3e ‘ for at starte værktøjet

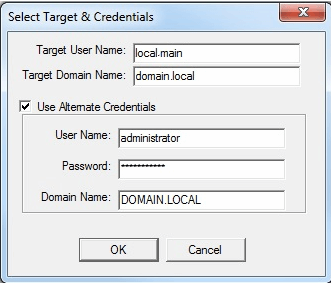

3., Gå til ” File > Select Target… ” for at finde oplysninger til den låste konto

Figur 1: Account Lockout Status Værktøj

4. Gå gennem detaljerne præsenteret på skærmen. DC med det store antal dårlige adgangskodetællinger godkendte sandsynligvis DC på tidspunktet for lockout.

5. Gå til den pågældende DC og gennemgå securityindo .s security event log. For Windows Server 2008, hændelses-ID ‘er, 4740, samt for Windows Server 2000 og 2003 hændelses-ID’ er 644. Commandindo .s Po .ershell-kommando, der leveres tidligere i denne artikel, kan også bruges., I begivenhedsoplysningerne finder du’ Opkaldsmaskinenavnet’, hvor det mislykkede godkendelsesforsøg skete.

Sådan hjælper Lepide

Hvis du oplever et stort antal kontoudlåsninger i et sikkert miljø, vil det indikere en ubalance mellem sikkerhed og bekvemmelighed. Hver organisation skal bestemme et passende kompromis mellem sikkerhed og bekvemmelighed. For at gøre dette skal de overveje følsomheden af oplysningerne i deres indstillinger, de risici, de kan bære, og deres brugeres interesser.,

tredjepartsløsninger, såsom Lepide Active Directory Auditor, kan hjælpe med at navigere til hovedårsagen til kontoudlåsning hurtigere og rette dem nemt.

Skriv et svar