los bloqueos de cuentas son un problema común que experimentan los usuarios de Active Directory. Surgen debido a las directivas de bloqueo de cuentas configuradas en la directiva de dominio predeterminada para el dominio de Active Directory. En este artículo, repasaremos algunas de las causas raíz de los bloqueos de cuentas y la forma de simplificar el proceso de solución de problemas.

causas comunes de bloqueo de cuentas

1., Unidades asignadas usando credenciales antiguas:

Las unidades asignadas se pueden configurar para usar credenciales especificadas por el usuario para conectarse a un recurso compartido. Después, el usuario puede cambiar la contraseña sin actualizar las credenciales en la unidad asignada. Las credenciales también pueden caducar, lo que dará lugar a bloqueos de cuentas.

2. Sistemas que utilizan credenciales antiguas almacenadas en caché:

algunos usuarios deben trabajar en varios equipos. Como resultado, un usuario puede iniciar sesión en más de un equipo simultáneamente., Estos otros equipos pueden tener aplicaciones que utilizan credenciales antiguas almacenadas en caché que pueden resultar en cuentas bloqueadas.

3. Aplicaciones que usan credenciales antiguas:

en el sistema del usuario, puede haber varias aplicaciones que almacenan en caché las credenciales de los usuarios o las definen explícitamente en su configuración. Si las credenciales del usuario han caducado y no se actualizan en las aplicaciones, la cuenta se bloqueará.

4. Servicios de Windows con credenciales caducadas:

Los servicios de Windows se pueden configurar para usar cuentas especificadas por el usuario. Estas se conocen como cuentas de servicio., Las credenciales de estas cuentas especificadas por el usuario pueden caducar y los servicios de Windows seguirán utilizando las credenciales caducadas anteriores, lo que lleva a bloqueos de cuentas.

5. Tareas programadas:

el programador de tareas de Windows requiere credenciales para ejecutar una tarea, ya sea que el Usuario haya iniciado sesión o no. Se pueden crear diferentes tareas con credenciales especificadas por el usuario, que pueden ser credenciales de dominio. Estas credenciales especificadas por el usuario pueden caducar y las tareas de Windows seguirán utilizando las credenciales anteriores.,

los siguientes atributos de Active Directory determinan cuántos intentos de cambio de contraseñas puede realizar un usuario en un período de tiempo determinado:

maxPwdAge, lockoutThreshold, lockoutObservationWindow y lockoutDuration.

si la contraseña está configurada para no caducar o el bloqueo de la cuenta está configurado como ‘no caducar’, el bloqueo no se producirá.

cómo resolver los bloqueos de cuentas

los registros de seguridad de Windows ayudan mucho a resolver los bloqueos de cuentas, sin embargo, extraer la información de bloqueo de cuentas de los registros de seguridad de Windows no siempre es un proceso confiable., La información de bloqueo de cuenta se puede recuperar desde el emulador PDC DC, ya que es responsable de procesar los bloqueos. Pero, el emulador PDC también procesa muchos otros eventos para todo el dominio; incluyendo fallas de autenticación y cambios de contraseña. En entornos grandes donde hay muchos usuarios, estos registros de eventos se recopilarán en el emulador de PDC y se recopilará un gran volumen de Registros. Sujeto al límite de tamaño de los registros de eventos, es posible que los registros antiguos se hayan purgado y los únicos registros disponibles sean los de las últimas horas.,

para simplificar el proceso de determinación del Estado de bloqueo de la cuenta, Microsoft ofrece el estado de bloqueo de la cuenta (LockoutStatus.exe) herramienta que es una mezcla de línea de comandos y herramientas gráficas. Con esta herramienta, se busca cada DC en el dominio de la cuenta de usuario de destino con el que se puede contactar.

para descargar y ejecutar la herramienta, siga los siguientes comandos:

1. Ejecute el archivo de instalación para instalar la herramienta

2. Vaya al directorio de instalación y ejecute el ‘ LockoutStatus.exe » para iniciar la herramienta

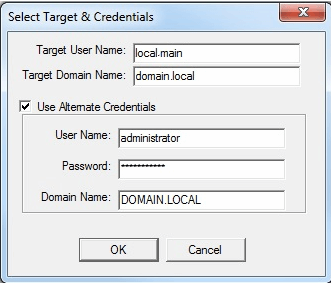

3., Vaya a ‘File > Select Target Select ‘ para encontrar los detalles de la cuenta bloqueada

Figura 1: Herramienta de Estado de bloqueo de Cuenta

4. Ir a través de los detalles presentados en la pantalla. El DC con el gran número de contraseñas incorrectas probablemente estaba autenticando DC en el momento del bloqueo.

5. Vaya al DC correspondiente y revise el registro de eventos de seguridad de Windows. Para Windows Server 2008, el ID de evento es 4740, y para Windows Server 2000 y 2003 el ID de evento es 644. También se puede usar el comando de Windows PowerShell proporcionado anteriormente en este artículo., En los detalles del evento encontrará el ‘nombre de la máquina que llama’ donde ocurrió el intento de autenticación fallido.

cómo ayuda Lepide

Si experimenta un alto número de bloqueos de cuentas en un entorno seguro, indicaría un desequilibrio entre seguridad y comodidad. Cada organización necesita determinar un compromiso apropiado entre seguridad y conveniencia. Para ello, deberán tener en cuenta la sensibilidad de la información en su entorno, los riesgos que pueden asumir y los intereses de sus usuarios.,

Las soluciones de terceros, como Lepide Active Directory Auditor, pueden ayudar a navegar a la causa raíz de los bloqueos de cuentas más rápido y solucionarlos fácilmente.

Deja una respuesta