les verrouillages de Compte sont un problème commun vécue par les utilisateurs Active Directory. Ils surviennent en raison de stratégies de verrouillage de Compte configurées dans la stratégie de domaine par défaut pour le domaine Active Directory. Dans cet article, nous allons passer en revue certaines des causes profondes du verrouillage du compte et la façon de simplifier le processus de dépannage.

Causes courantes de verrouillage de Compte

1., Lecteurs mappés utilisant d’anciennes informations d’identification:

les lecteurs mappés peuvent être configurés pour utiliser des informations d’identification spécifiées par l’utilisateur pour se connecter à une ressource partagée. Ensuite, l’utilisateur peut modifier le mot de passe sans mettre à jour les informations d’identification dans le lecteur mappé. Les informations d’identification peuvent également expirer, ce qui entraînera le verrouillage du compte.

2. Systèmes utilisant d’anciennes informations d’identification mises en cache:

certains utilisateurs doivent travailler sur plusieurs ordinateurs. En conséquence, un utilisateur peut être connecté à plusieurs ordinateurs simultanément., Ces autres ordinateurs peuvent avoir des applications qui utilisent d’anciennes informations d’identification mises en cache, ce qui peut entraîner des comptes verrouillés.

3. Applications utilisant d’anciennes informations d’identification:

Sur le système de l’utilisateur, il peut y avoir plusieurs applications qui mettent en cache les informations d’identification des utilisateurs ou les définissent explicitement dans leur configuration. Si les informations d’identification de l’utilisateur ont expiré et ne sont pas mises à jour dans les applications, le compte sera verrouillé.

4. Services Windows utilisant des informations d’identification expirées:

Les services Windows peuvent être configurés pour utiliser des comptes spécifiés par l’utilisateur. Ceux-ci sont connus sous le nom de comptes de service., Les informations d’identification de ces comptes spécifiés par l’utilisateur peuvent expirer et les Services Windows continueront à utiliser les anciennes informations d’identification expirées, ce qui entraîne le verrouillage du compte.

5. Tâches planifiées:

le planificateur de tâches Windows nécessite des informations d’identification pour exécuter une tâche, que l’utilisateur soit connecté ou non. Différentes tâches peuvent être créées par l’utilisateur avec les informations d’identification spécifiées qui peuvent être des informations d’identification de domaine. Ces informations d’identification spécifiées par l’utilisateur peuvent expirer et les tâches Windows continueront à utiliser les anciennes informations d’identification.,

Les attributs Active Directory suivants déterminent le nombre de tentatives de modification de mots de passe qu’un utilisateur peut effectuer au cours d’une période donnée:

maxPwdAge, lockoutThreshold, lockoutObservationWindow et lockoutDuration.

Si le mot de passe est défini sur Ne jamais expirer ou si le verrouillage du compte est configuré comme « ne pas expirer », le verrouillage ne se produira pas.

comment résoudre les verrouillages de Compte

Les Journaux de sécurité Windows contribuent grandement à résoudre les verrouillages de compte, mais l’extraction des informations de verrouillage de Compte à partir des journaux de sécurité Windows n’est pas toujours un processus fiable., Les informations de verrouillage du compte peuvent être récupérées à partir du DC de L’émulateur PDC car il est responsable du traitement des verrouillages. Mais, L’émulateur PDC traite également beaucoup d’autres événements pour l’ensemble du domaine; y compris les échecs d’authentification et les changements de mot de passe. Dans les grands environnements où il y a beaucoup d’utilisateurs, ces journaux d’événements seront collectés sur L’émulateur PDC et un grand volume de journaux sera collecté. Sous réserve de la limite de taille des journaux d’événements, vous pouvez trouver que les anciens journaux ont été vidés et les seuls journaux disponibles sont ceux de la dernière quelques heures.,

pour simplifier le processus de détermination de l’état de verrouillage du compte, Microsoft propose L’État de verrouillage du compte (LockoutStatus.exe) outil qui est un mélange d’outils de ligne de commande et Graphiques. Avec cet outil, chaque DC du domaine du compte utilisateur cible pouvant être contacté est recherché.

Pour télécharger et exécuter l’outil, suivez les dessous de commandes:

1. Exécutez le fichier d’installation pour installer l’outil

2. Allez dans le répertoire d’installation et exécutez le ‘ LockoutStatus.exe » pour lancer l’outil

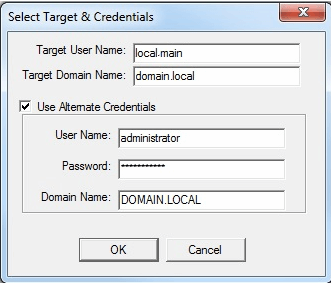

3., Allez dans » Fichier > Sélectionner la Cible… » pour trouver les détails pour le compte verrouillé

Figure 1: Compte de l’État du Verrouillage d’Outil

4. Aller dans les détails affichés à l’écran. Le DC avec le grand nombre de mauvais nombre de mots de passe authentifiait probablement DC au moment du verrouillage.

5. Accédez au DC concerné et consultez le journal des événements de sécurité Windows. Pour Windows Server 2008, L’ID d’événement est 4740, et pour Windows Server 2000 et 2003 L’ID d’événement est 644. La commande Windows PowerShell fournie précédemment dans cet article peut également être utilisée., Dans les détails de l’événement, vous trouverez le « nom de la machine de L’appelant » où la tentative d’authentification a échoué.

comment Lepide aide

Si vous rencontrez un nombre élevé de verrouillages de compte dans un environnement sécurisé, cela indiquerait un déséquilibre entre sécurité et commodité. Chaque organisation doit trouver un compromis approprié entre sécurité et commodité. Pour ce faire, ils devront tenir compte de la sensibilité des informations dans leurs paramètres, des risques qu’ils peuvent supporter et des intérêts de leurs utilisateurs.,

des solutions tierces, telles que Lepide Active Directory Auditor, peuvent aider à accéder plus rapidement à la cause première des verrouillages de Compte et à les corriger facilement.

Laisser un commentaire