Torna alla homepage

Ultimo aggiornamento per questo articolo: 11 gennaio 2021.

Contenuto di questa pagina:

- 1. Sicurezza riassunto

-

- 1.1. Software antivirus e rimozione di rootkit: inutili e dannosi

-

- 1.2. Informazioni sui firewall

-

-

- 1.2.1., Firewall: accenderlo, controllarne lo stato e disabilitarlo

-

-

- 1.3. Vulnerabilità: Nessun grosso problema se risolto rapidamente

- 2. Informazioni di base: La storia completa su Antivirus

-

- 2.1. Malinteso: Protezione degli utenti Windows

- 3. Non installare Wine o Mono nel tuo Linux

- 4. Fare attenzione con repository non ufficiali e .file deb

- 5. Protezione del browser Web mediante sandboxing

- 6. Disabilitazione di Avvio protetto

- 7. Libre Office: Migliorare la sicurezza delle macro

- 8., Red Herring Alert: Falso allarme da systemd

- 9. Considerare di rimuovere Java (OpenJDK)

- 10. Le cose che sono pericolose

- 11. Proteggere la rete wireless nel modo giusto

- 12. Disabilitare universale Plug and Play (UPnP) nel router

- 13. Creare e ricordare una password sicura facilmente

Linux Mint e Ubuntu sono molto sicuri; molto più sicuro di Windows. Ma perche ‘ mai? E come si fa a mantenere e migliorare il loro alto livello di sicurezza? Questo è quello che cercherò di spiegare di seguito.

Sicurezza riassunta

1., Prima di tutto: non sarai mai in grado di raggiungere il 100% di sicurezza. Non nella vita reale e non nel mondo digitale. Nemmeno quando il computer è in esecuzione Linux. Dovresti sempre usare il buon senso.

E anche allora può andare male. Una certa quantità di rischio, per quanto piccolo, è inevitabile. Un francese direbbe: c’est la vie (In inglese: questa è la vita, ma suona molto meglio in francese)…

Un riassunto estremamente breve della migliore pratica di sicurezza in Linux Mint è questo:

– Utilizzare buone password.

– Installare gli aggiornamenti non appena diventano disponibili.,

– Installare solo software dalle fonti software ufficiali di Linux Mint e Ubuntu.

– Non installare antivirus (sì, davvero!).

– Non installare emulatori di Windows come Wine.

– Abilitare il firewall.

– Soprattutto: usa il tuo buon senso.

Fallo, e poi: rilassati, stai usando Linux….

Vuoi un po ‘ più di informazioni? Una breve spiegazione su virus, firewall e exploit:

Software antivirus e Rootkit di rimozione: sia inutile e dannoso

1.1. Non hai bisogno di alcun software antivirus o rimozione rootkit (come chkrootkit e rkhunter) nel tuo Linux Mint o Ubuntu., Cosa c’è di più, quelle applicazioni anche diminuire la sicurezza(!). Di seguito spiegherò perché sono contrario all’installazione di antivirus e rootkit removers.

un.Antivirus è inutile

Un virus o un rootkit non possono installarsi in Linux a meno che tu non lo lasci. Per installarsi sul tuo computer, un virus o un rootkit ha bisogno della tua password. E che non ha.

O nel caso in cui si tratti di malware ( uno script) che può eseguirsi nella directory home senza password: dovrai prima renderlo eseguibile., Qualsiasi script che si scarica, non è eseguibile: è necessario impostare il bit eseguibile dello script da soli, a mano.

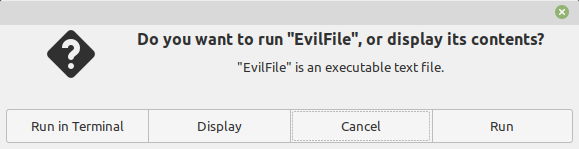

Quando fai doppio clic su un file di script di questo tipo, vedrai la seguente finestra di dialogo:

Come puoi vedere, “Annulla” è stato preselezionato, al fine di evitare l’esecuzione accidentale.

Nota: c’è un’eccezione importante: quando si estrae uno script da un archivio (ad esempio con l’estensione .zip o .impeciare.gz) non richiede di essere reso eseguibile prima., Il che significa che potresti eseguirlo accidentalmente facendo doppio clic su di esso, dopo tutto. Quindi fai sempre attenzione a ciò che scarichi….

Se si installa solo il software dal sicuro ufficiale “software store” (repository software) della vostra distribuzione Linux, allora questa è una barriera molto efficace contro il malware. Inoltre, non ci sono virus Linux o rootkit “in the wild” per gli utenti finali come te. (L’eccezione è virus mirati ai server web Linux, ma la protezione dei server Web è piuttosto una tazza di tè diversa.)

b., Antivirus introduce una vulnerabilità pericolosa

Inoltre, antivirus (AV) software a volte anche attivamente mette in pericolo il sistema: Perché AV ha per definizione elevate autorizzazioni sul sistema e perché è spesso inadeguatamente protetto contro l’hacking…. Questo rende il software AV un obiettivo ideale per gli hacker.

Le applicazioni antivirus sono state progettate per leggere e aprire il maggior numero possibile di tipi di file. Perché ogni tipo di file può teoricamente contenere un virus. A differenza delle normali applicazioni, che possono solo leggere e aprire determinati tipi di file specifici., Ad esempio: i word processor di solito possono aprire solo file relativi ai documenti e nessun file musicale mp3. Per i lettori multimediali è vero il contrario.

Perché antivirus in grado di leggere e aprire tutto, e in realtà fa proprio che durante una scansione, la sua potenziale vulnerabilità (superficie di attacco) è molto più grande. E quindi anche la sua attrazione come bersaglio per le persone con intenzioni maligne. Questa non è solo teoria; maggiori informazioni alla fine della sezione 2 in questa pagina.

c. Nessuna protezione reale contro zero day

I prodotti antivirus possono proteggere solo da minacce note., L’affermazione delle aziende antivirus che i loro prodotti offrono una certa protezione contro gli attacchi futuri (ancora sconosciuti) “zero day” è fuorviante: il software antivirus stesso è altrettanto vulnerabile agli attacchi futuri zero day quanto il software che afferma di proteggere…

d.Falso senso di sicurezza

Inoltre, il software antivirus ti dà un falso senso di sicurezza, che potrebbe renderti meno cauto nell’installare software da fonti esterne.

e. I virus di Windows sono innocui in Linux

Gli scanner antivirus scansionano principalmente i virus di Windows. Questi virus non funzionano in Linux., Quindi non devi preoccuparti nemmeno di loro.

f. Falsi avvisi

Gli scanner antivirus spesso emettono falsi avvisi. Possibilmente intenzionalmente, per far sentire bene l’utente sulla presenza dello scanner. Questo a volte induce le persone a danneggiare inutilmente il loro sistema, perché rimuovono i file di sistema essenziali erroneamente etichettati come malware.

g. Essenzialmente, ogni app è un rischio

L’installazione di un’applicazione, qualsiasi applicazione, aumenta la superficie di attacco (un termine chiave da ricordare quando si tratta di sicurezza)., Ad esempio: i browser web sono indispensabili per navigare sul web, quindi si prende il “rischio” di installarli. Accetti la loro superficie di attacco come il prezzo che devi pagare per l’utilizzo del web.

Ma in Linux desktop, un’applicazione antivirus è buono per niente. Promette una maggiore sicurezza, ma in realtà diminuisce solo la sicurezza. Quindi, perché qualcuno dovrebbe voler avere antivirus in desktop Linux, in primo luogo?

Capire i firewall

1.2. Un firewall è uno strumento di sicurezza che monitora e regola il traffico di rete., È possibile utilizzare un firewall per proteggere il sistema dal traffico in entrata dannoso.

Se il firewall è spento, in molti casi il sistema non sarà protetto. Quindi, in questa sezione, imparerai ad abilitare e disabilitare il tuo firewall e controllarne lo stato.

1.2.1. Firewall: Attivandolo, verificandone lo stato e disabilitandolo

Un firewall è già installato per impostazione predefinita. Si chiama IPtables., IPtables può essere gestito attraverso l’applicazione terminale Semplice Firewall (ufw) e l’applicazione grafica Gufw (la G sta per “grafica”), entrambi i quali sono anche installati di default.

Per impostazione predefinita il firewall non è attivato, perché in un’installazione predefinita non è necessario. Informazioni di base per gli utenti avanzati: questo perché dietro le porte che sono esposti a Internet, non ci sono servizi di ascolto. Almeno non in un’installazione standard. Un utente malintenzionato non può fare nulla senza un servizio di ascolto che mantiene aperta una porta.,

Tuttavia, in alcuni casi è necessario un firewall. Ad esempio quando condividi una rete wireless non protetta in un ristorante fastfood o quando hai attivato alcuni servizi sul tuo computer. Quindi, per essere al sicuro, consiglio di accendere il firewall in tutti i casi.

È possibile attivare il firewall per mezzo del terminale (yikes!). Ecco come lo fai:

a. Avvia una finestra di terminale.

(Puoi lanciare una finestra del terminale come questa: *Fare clic*)

b. Copia/incolla la seguente riga di comando nel terminale:

sudo ufw enable

Premere Invio. Digitare la password quando richiesto., In Ubuntu questo rimane del tutto invisibile, nemmeno i punti mostreranno quando lo si digita, è normale. In Mint questo è cambiato: vedrai gli asterischi quando digiti. Premere nuovamente Invio.

Firewall semplice (ufw) ha un set ragionevole di impostazioni predefinite (profilo), che vanno bene per la stragrande maggioranza degli utenti domestici. Quindi, a meno che tu non abbia desideri speciali: hai finito!

c. Con questa riga di comando è possibile controllare lo stato corrente del firewall:

sudo ufw status verbose

Premere Invio.,

Quando è abilitato, l’output dovrebbe essere simile a questo:

pjotr@netbook:~$ sudo ufw stato verbose

password per pjotr:

Stato: attivo

Registrazione: on (basso)

Default: nega (in arrivo), consentono (in uscita) disabili (routing)

Nuovi profili: skip

pjotr@netbook:~$

ho scritto il messaggio più importante in rosso: questa uscita in pratica significa che tutto il traffico in ingresso è negato e tutto il traffico in uscita ammessi.

Ci sono eccezioni ragionevoli nelle impostazioni predefinite del firewall (regole), che dovrebbero garantire che il firewall non sia mai nel modo di un normale utilizzo medio., Ad esempio, con il profilo predefinito l’uso di Samba non dovrebbe essere un problema. Anche il download di torrent (fetch) dovrebbe essere possibile; ma seeding torrent (serve), potrebbe richiedere una disabilitazione temporale di ufw.

d. Probabilmente non guarderai mai i suoi registri, quindi non farà male disattivare tutte le registrazioni dal firewall. Soprattutto perché a volte può essere piuttosto spam. Spegnere il suo registro può essere fatto con questo comando terminale:

sudo ufw disconnessione

Rimpianti?, Attivare nuovamente la registrazione con la quantità predefinita di attività (bassa), può essere fatto con il seguente comando di terminale:

sudo ufw logging low

e. È facile disabilitare il firewall (se lo desideri) con questo comando di terminale:

sudo ufw disable

Premere Invio.

f. Se sei interessato al set completo di regole del firewall, vedi l’output di:

sudo ufw show raw

Puoi anche leggere i file delle regole del firewall in / etc / ufw (i file i cui nomi terminano con .regola).

Vulnerabilità: Nessun grosso problema se risolto rapidamente

1.3., Vulnerabilità di sicurezza sfruttabili appaiono in qualsiasi sistema operativo e in ogni applicazione. Questo vale anche per Linux. Da questi problemi di funzionamento del mulino, sei protetto dagli aggiornamenti.

Linux Mint esegue automaticamente un controllo giornaliero per gli aggiornamenti di sicurezza disponibili. È importante installare gli aggiornamenti di sicurezza suggeriti senza inutili ritardi, se si desidera mantenere il sistema il più sicuro possibile. Finché viene scoperto rapidamente e riparato rapidamente, una vulnerabilità non è un grosso problema.

Questa è la fine della breve spiegazione. Vuoi saperne di più? Allora continua a leggere.,

Informazioni di base: La storia completa su Antivirus

2. Se la spiegazione che ho dato sopra non ti convince ancora (le vecchie abitudini sono dure a morire, specialmente per quanto riguarda la sicurezza!): la storia completa di antivirus è la seguente:

A causa della crescita di Linux desktop, la maggior parte delle aziende antivirus vogliono toccare questo nuovo mercato. Molti nuovi utenti Linux pensano di aver bisogno di un’applicazione antivirus in Linux, a causa delle loro vecchie abitudini di Windows e per il marketing intelligente delle aziende antivirus.

È vero il contrario, però., A differenza di altri sistemi operativi, è quasi impossibile scrivere un virus efficace per Linux. Come può essere, ci si potrebbe chiedere. Cercherò di spiegare perché.

I computer Linux sono altrettanto bene un obiettivo come i computer che girano su altri sistemi operativi. I siti Web più popolari (e quindi preziosi) girano su Linux, quindi non c’è mancanza di motivazione per infettare Linux.

Alcune persone suggeriscono che la comunità Linux è presuntuoso o in ritardo quando si tratta di virus o altri problemi di sicurezza., Questo suggerimento non è vero: gli sviluppatori di Linux non hanno ignorato i virus, hanno strutturato Linux in modo tale da avere una buona resistenza ai virus. E poiché il codice è aperto, ci sono letteralmente migliaia di persone che controllano il codice per errori e propongono correzioni.

Gli scanner antivirus funzionano principalmente “in modo reattivo”, il che significa che forniscono quasi solo protezione contro i virus già noti ai creatori dello scanner. Le applicazioni antivirus possono proteggere solo contro un nuovo virus dopo che il virus è stato creato, non prima., Nonostante le loro affermazioni fuorvianti “zero day protection”.

Ancora più importante ancora, la migliore protezione contro qualsiasi virus consisterà di riparare quei difetti nel software, che gli attacchi di virus. Queste riparazioni avvengono tramite aggiornamenti di sicurezza, che in Linux vengono solitamente rilasciati prima e più spesso che in Windows e Mac OS.

Poche aziende antivirus hanno un tempo di risposta più veloce rispetto al team di sicurezza di Ubuntu. Questo ovviamente beneficia anche di Linux Mint, che utilizza Ubuntu come base di codice, e quindi ottiene la maggior parte dei suoi aggiornamenti direttamente dalle fonti del software Ubuntu., Il lasso di tempo tra la divulgazione al pubblico di un problema di sicurezza e la realizzazione di una soluzione antivirus o di una riparazione, è ovviamente il periodo più pericoloso.

Come ho detto prima: una vulnerabilità non è un grosso problema, a patto che venga scoperta rapidamente e riparata speedily.It e ‘ difficile installare un virus su un computer Linux da soli, ma non è certamente impossibile. Il pericolo maggiore risiede in repository software non ufficiali inaffidabili e in codice non sicuro che un amministratore incurante esegue con i permessi di root.,

È consigliabile tenerlo a mente e installare il software preferibilmente solo dai repository software ufficiali verificati di Linux Mint e Ubuntu. Fare molta attenzione con il software da altrove, come i pacchetti di installazione standalone (con l’estensione .deb). Installare solo quelli quando la loro fonte è soprattutto dubbio, come i browser web Google Chrome e Opera.

Al momento non ci sono in ogni caso nessun virus Linux progettato per gli utenti finali “in natura.”

Infine, come descritto nella sezione 1.1 di questa pagina, il software AV stesso è molto vulnerabile al malware., La vulnerabilità del software AV è stata ricercata e dimostrata: nel 2014 Joxean Koret, ricercatore presso la società di sicurezza di Singapore COSEINC, ha pubblicato una ricerca rivelatrice alla SysScan 360 security conference, chiamata “Breaking Antivirus Software”. Vedi questo articolo su quella ricerca. È una vecchia ricerca, ma la sua critica fondamentale è ancora rilevante.

Le slide di presentazione della ricerca completa COSEINC non si trovano più su syscan360.org, ma Lei può scaricare una copia di quelle diapositive di presentazione dal mio proprio Azionamento di Google.

Equivoco: protezione degli utenti Windows

2.1., Di tanto in tanto qualcuno proclama il seguente equivoco: “Io uso antivirus in Linux, in modo che non posso passare accidentalmente un virus di Windows a un utente di Windows. Ad esempio tramite allegati di posta elettronica o condividendo una chiavetta USB”.

Questo è un equivoco a causa dei seguenti motivi:

a. Uno dei vantaggi di eseguire Linux è non dover appesantire il sistema con antivirus, né dover importare i problemi di sicurezza che antivirus crea. Sarebbe piuttosto controproducente passare a un sistema operativo privo di virus, se finiamo comunque per eseguire tutti gli antivirus crud…,

E aggiunge la beffa al danno, per farlo per il bene di un sistema operativo il cui proprietario sceglie effettivamente di lasciarlo essere carente di sicurezza.

Se un utente di Windows non può essere preso la briga di proteggere il proprio sistema contro le minacce che sono il risultato di carenze nel proprio sistema operativo, quindi gli sforzi della relativamente piccola base di utenti Linux non stanno andando a fare un brandello di differenza. Tale utente di Windows sarà inevitabilmente infettato da qualche altra parte.

In realtà, credo che gli utenti di Windows devono mentire nel letto che fanno per se stessi., Non sto cercando di essere duro qui: è più il principio che le conseguenze devono cadere alla parte appropriata, altrimenti non c’è alcun incentivo per il cambiamento.

Pertanto, a meno che un utente Linux è in esecuzione un web/mail/file server pubblico (chiaramente non l’utente medio), ho fortemente scoraggiare l’installazione di antivirus, perché così facendo continua ad approvare silenziosamente uno degli aspetti peggiori della progettazione del sistema operativo.,

In realtà, troverete che la “protezione degli utenti Windows” fallacia è talvolta usato come una scusa, da persone che irrazionalmente non può credere che Linux in realtà non ha bisogno di antivirus per sé….

(Con grazie a anatroccolo da Ubuntuforums.org, per gentilmente permettendo l’uso di questo testo)

b. Se si vuole ridurre la possibilità di trasmettere un virus di Windows via e-mail, allora si può ottenere che con l’invio di e-mail con allegati per mezzo di Gmail.

Quindi Google esegue automaticamente la scansione degli allegati alla ricerca di virus, trojan e altri malware., Con uno scanner antivirus professionale aggiornato, sui server di Gmail stesso. Un account Gmail è gratuito, quindi è necessario avere alcuna preoccupazione per i costi….

Quando si attiva il supporto POP3 in Gmail, è anche possibile utilizzare le applicazioni Thunderbird o Evolution per esso.

Nota: al giorno d’oggi ogni buon servizio di posta elettronica (quindi non solo Gmail) esegue automaticamente la scansione per i virus di Windows, sui server del provider di posta elettronica.

c. Preoccupato per un particolare file? Si può fare uso di un servizio web gratuito, che è di proprietà di Google: VirusTotal.com. Utilizza un sacco di motori antivirus (oltre 50!,) contemporaneamente, per eseguire la scansione di ogni file che si alimentano ad esso, alla ricerca di virus e altri software dannosi. Il che lo rende cinquanta volte più efficace di qualsiasi AV installato localmente.

Non installare Wine o Mono nel tuo Linux

3. La panoramica sulla sicurezza di cui sopra, si applica a un Linux “pulito” senza emulatori Windows come Wine, PlayOnLinux e CrossOver.

Questi emulatori sono utilizzati per eseguire il software Windows in Linux. È meglio non installare tali emulatori di Windows, perché rendono il tuo Linux parzialmente vulnerabile al malware di Windows.,

Se è necessario utilizzare le applicazioni Windows, è possibile utilizzare una macchina virtuale legale gratuita con Windows per questo, o (se si dispone di un computer dual boot) un normale Windows.

La stessa obiezione vale per l’infrastruttura Mono, anche se in misura minore. Mono rende anche il sistema parzialmente vulnerabile al malware che si rivolge a Windows, perché è multipiattaforma (come Java).

In Linux Mint e Ubuntu, Mono verrà installato automaticamente ogni volta che si installa un’applicazione che ha bisogno l’infrastruttura Mono, come media player Banshee e note app Tomboy., Consiglio di evitarli e installare invece alternative non basate su Mono.

Ecco come assicurarsi di non avere Mono nel sistema:

Avviare una finestra di terminale.

(È possibile avviare una finestra di terminale come questa: *Fare clic*)

Digitare (copia/incolla):

sudo apt-get remove mono-runtime-common

Premere Invio. Digitare la password quando richiesto. In Ubuntu questo rimane del tutto invisibile, nemmeno i punti mostreranno quando lo si digita, è normale. In Mint questo è cambiato: vedrai gli asterischi quando digiti. Premere nuovamente Invio.,

Questo comando rimuove completamente sia l’infrastruttura Mono che le applicazioni che dipendono da esso, cosa che vedrai accadere nell’output del terminale quando viene eseguita.

Fare attenzione con repository non ufficiali e .file deb

4. Software da repository non ufficiali di terze parti (come PPA) ed esterni .deb installers, non è testato e non verificato. Pertanto potrebbe danneggiare la stabilità, l’affidabilità e persino la sicurezza del tuo sistema. Potrebbe anche contenere malware….,

Inoltre, ti rendi dipendente dal proprietario del repository non ufficiale, spesso solo una persona, che non viene controllata affatto. Aggiungendo un PPA al tuo elenco di fonti, dai al proprietario di quel PPA in linea di principio pieno potere sul tuo sistema!

Quindi utilizzare solo un PPA quando davvero (davvero!) non hanno alternative accettabili. O quando stai testando un particolare software (che dovresti fare solo su un computer di test non essenziale o in una macchina virtuale).

PPA sono una benedizione mista, per non dire altro., Se usato saggiamente e in modo molto restrittivo, i PPA possono occasionalmente essere di grande aiuto. Ma usati con noncuranza, sono per Linux ciò che la peste bubbonica era per il Medioevo….

Hai già abilitato PPA o altri repository di terze parti non ufficiali e vuoi sbarazzartene? Quindi è possibile ricreare un elenco di fonti software pulito come questo.

Protezione del browser Web mediante sandboxing

5. È possibile eseguire Firefox e Google Chrome all’interno di una sandbox protetta chiamato Firejail, che migliora la sicurezza di tali browser web notevolmente. È possibile ottenere che applicando questo how-to.,

Inoltre, attenzione di installare ombreggiato o canaglia add-on ed estensioni nel browser web. Potrebbero danneggiare la tua sicurezza.

Hai già impostazioni inquinate in Firefox o Chrome (spesso causati da ombrosi componenti aggiuntivi), e vuoi ricominciare da capo con un browser pulito? Quindi procedere in questo modo (articolo 13).

Disabilitazione di avvio sicuro

6. Al fine di rendere il vostro Linux funzionare correttamente, vi consiglio di disattivare Secure Boot nel BIOS. Disabilitare Secure Boot non è una perdita: non aggiunge comunque alcuna sicurezza significativa. È principalmente un mezzo per Microsoft per far rispettare il suo lock-in del fornitore sul tuo computer…,

Procedere come segue:

a. Avviare una finestra di terminale.

(Puoi lanciare una finestra del terminale come questa: *Fare clic*)

b. Copia/incolla la seguente riga di comando nel terminale:

mokutil state sb-state

Premere Invio. Se segnala che Secure Boot è abilitato: riavviare e disabilitare Secure Boot nelle impostazioni del BIOS. Per fare ciò, potrebbe essere necessario impostare prima una password di amministratore nel BIOS.

Libre Office: migliorare la sicurezza delle macro

7. Le macro possono essere utili in Libre Office, ma sono anche rischiose., È possibile migliorare la sicurezza macro di Libre Office in questo modo:

Dal menu, avviare LibreOffice Writer – panel: Tools – Options…

Se necessario, fare clic sul piccolo triangolo prima della parola LibreOffice, al fine di espandere questa sezione – fare clic su Sicurezza

pulsante Macro Sicurezza… – impostare il livello di sicurezza su molto alto.

Chiudi Scrittore.

Nota: preferenza utente, quindi ripetere questo in ogni account utente.

Red Herring Alert: Falso allarme da systemd

8. Quando si esegue il seguente comando nel terminale:

systemd-analyze security

…. si arriva a vedere una lunga lista di avvisi non sicuri., Tuttavia, si tratta di un falso allarme; si può tranquillamente ignorare questi rapporti non SICURI. Questo perché systemd-analyze security esamina le funzionalità sandbox disabilitate integrate in systemd. Non controlla i servizi stessi.

Cosa c’è di più: è una pessima idea per iniziare sandboxing systemd tutto il luogo. Non sai cosa potresti interrompere, mentre il vantaggio pratico di sicurezza di tale indurimento è a dir poco discutibile.

Questo è un altro caso in cui la vecchia saggezza vale: “quando sei nel dubbio, fidati dei valori predefiniti.,”O meglio: fidati del team di sicurezza di Ubuntu, che mantiene systemd sicuro sia per Ubuntu che per Linux Mint.

Considera di rimuovere Java (OpenJDK)

9. Java (sia Oracle Java che OpenJDK) è spesso sotto attacco. Ecco perché è meglio considerare se puoi farne a meno. Se questo è il caso, puoi semplicemente rimuoverlo dal tuo sistema.

Questo consiglio non è valido solo per Windows, ma anche per Linux. Perché anche sotto questo aspetto Linux è vulnerabile! Java è cioè indipendente dalla piattaforma, il che significa che funziona indipendentemente dal sistema operativo sottostante.,

Un caso in cui Java (o OpenJDK) è necessario, è per l’utilizzo di LibreOffice Base (creazione e modifica di database). Se non si utilizza Base, è probabile che non sia necessario Java o OpenJDK.

Per impostazione predefinita, Linux Mint contiene OpenJDK (non Oracle Java). Puoi rimuoverlo in questo modo:

Avvia una finestra di terminale.

(Puoi lanciare una finestra del terminale come questa: *Click*)

Copia/incolla la seguente riga di comando nel terminale:

sudo apt-get remove “openjdk*”

Premi Invio. Digitare la password quando richiesto., In Ubuntu questo rimane del tutto invisibile, nemmeno i punti mostreranno quando lo si digita, è normale. In Mint questo è cambiato: vedrai gli asterischi quando digiti. Premere nuovamente Invio.

Nota: questo vale solo per Java. C’è anche Javascript, che è molto più sicuro di Java. Quindi di solito non è necessario disabilitare anche Javascript. Inoltre, molti siti web non funzionano bene quando hai disabilitato Javascript nel tuo browser web.

Rimpianti?, Puoi reinstallare OpenJDK e il suo supporto per LibreOffice Base con questo magico incantesimo terminale:

sudo apt-get install default-jre libreoffice-sdbc-hsqldb

…. e tutto dovrebbe essere come era di nuovo.

Le cose che sono pericolose

10. Queste sono le cose che mettono in pericolo Linux, che quindi si vuole evitare: 10 errori fatali.

Proteggere la rete wireless nel modo giusto

11. La sicurezza della rete wireless non è specifica del sistema operativo, ma è un problema importante. Leggi qui come proteggere correttamente la rete wireless.,

Disabilitare universale Plug and Play (UPnP) nel router

12. Non correlato al sistema operativo, ma importante comunque: disabilitare Universal Plug and Play (UPnP) nel router. UPnP nel router, consente ai dispositivi di rete di comunicare tra loro, sia nella rete personale che tramite Internet.

Facile, ma pericoloso: UPnP apre un enorme buco di sicurezza, che non è realmente gestibile. È meglio disabilitarlo in modo permanente, perché UPnP è intrinsecamente insicuro.,

In primo luogo, trovare il manuale utente del router; se non lo avete più, allora probabilmente sarete in grado di scaricare una copia dal sito web del produttore del router.

Quindi accedere alla configurazione del router e disattivare la funzione UPnP, e anche la funzione di accompagnamento, di solito chiamato qualcosa come “Consenti all’utente di configurare”.

Nota: questo potrebbe richiedere di prendere alcune misure supplementari per abilitare VPN, condivisione di file P2P e simili (vale a dire l’apertura di alcune porte manualmente). Questo non è sempre necessario, però, e dipende da come il produttore del router ha configurato le impostazioni predefinite del firmware.,

Creare e ricordare una password sicura facilmente

13. Contrariamente a quanto molti pensano, creare e ricordare una password sicura non è difficile.

Vuoi ulteriori suggerimenti?

Vuoi ulteriori suggerimenti e modifiche? Ce ne sono molti di più su questo sito!

Per esempio:

Accelerare il vostro Linux Mint!

Pulire il vostro Linux Mint in modo sicuro

Evitare 10 errori fatali

Per il contenuto di questo sito si applica una licenza Creative Commons.

Torna alla home page

Disclaimer

Lascia un commento