blokady kont są częstym problemem, z którym borykają się użytkownicy usługi Active Directory. Powstają one z powodu zasad blokowania kont skonfigurowanych w domyślnej polityce domen dla domeny Active Directory. W tym artykule omówimy niektóre z głównych przyczyn blokad kont i sposób uproszczenia procesu rozwiązywania problemów.

najczęstsze przyczyny blokady konta

1., Zmapowane dyski przy użyciu starych poświadczeń:

zmapowane dyski można skonfigurować tak, aby używały poświadczeń określonych przez użytkownika do łączenia się ze współdzielonym zasobem. Następnie użytkownik może zmienić hasło bez aktualizacji poświadczeń na zmapowanym dysku. Poświadczenia mogą również wygasnąć, co doprowadzi do zablokowania konta.

2. Systemy wykorzystujące stare poświadczenia pamięci podręcznej:

niektórzy użytkownicy muszą pracować na wielu komputerach. W rezultacie użytkownik może być zalogowany na więcej niż jednym komputerze jednocześnie., Te inne komputery mogą mieć aplikacje, które używają starych, buforowanych poświadczeń, co może skutkować zablokowaniem kont.

3. Aplikacje korzystające ze starych poświadczeń:

w systemie użytkownika może istnieć kilka aplikacji, które albo buforują poświadczenia użytkowników, albo bezpośrednio definiują je w ich konfiguracji. Jeśli poświadczenia użytkownika wygasły i nie są aktualizowane w aplikacjach, konto zostanie zablokowane.

4. Usługi systemu Windows przy użyciu wygasłych poświadczeń:

usługi systemu Windows można skonfigurować tak, aby używały kont określonych przez użytkownika. Są one znane jako konta usług., Poświadczenia dla tych kont określonych przez użytkownika mogą wygasnąć, a usługi systemu Windows będą nadal używać starych, wygasłych poświadczeń, co prowadzi do zablokowania konta.

5. Zaplanowane zadania:

Harmonogram zadań systemu Windows wymaga poświadczeń do uruchomienia zadania niezależnie od tego, czy użytkownik jest zalogowany, czy nie. Różne zadania mogą być tworzone za pomocą poświadczeń określonych przez Użytkownika, które mogą być poświadczeniami domeny. Te poświadczenia określone przez użytkownika mogą wygasnąć, a zadania systemu Windows będą nadal używać starych poświadczeń.,

następujące atrybuty Active Directory określają, ile prób zmiany hasła może wykonać użytkownik w danym okresie czasu:

maxPwdAge, lockoutThreshold, lockoutObservationWindow i lockoutDuration.

Jeśli hasło jest ustawione na never expire lub blokada konta jest skonfigurowana jako „nie wygaśnie”, blokada nie nastąpi.

jak rozwiązać blokady konta

dzienniki zabezpieczeń systemu Windows przechodzą długą drogę do rozwiązywania blokad kont, jednak wyodrębnianie informacji o blokadzie konta z dzienników zabezpieczeń systemu Windows nie zawsze jest niezawodnym procesem., Informacje o blokadzie konta mogą być pobierane z emulatora PDC DC, ponieważ jest on odpowiedzialny za przetwarzanie blokad. Ale emulator PDC przetwarza również wiele innych zdarzeń dla całej domeny; w tym błędy uwierzytelniania i zmiany hasła. W dużych środowiskach, gdzie jest wielu użytkowników dzienniki zdarzeń będą zbierane na emulatorze PDC i duża ilość dzienników będzie zbierać. Z zastrzeżeniem limitu rozmiaru dzienników zdarzeń, może się okazać, że stare dzienniki zostały wyczyszczone, a jedynymi dostępnymi dziennikami są te z ostatnich kilku godzin.,

aby uprościć proces określania statusu blokady konta, Microsoft oferuje Status blokady konta (LockoutStatus.exe) narzędzie, które jest mieszanką wiersza poleceń i narzędzi graficznych. Za pomocą tego narzędzia, każdy DC w domenie docelowego konta użytkownika, z którym można się skontaktować, jest wyszukiwany.

aby pobrać i uruchomić narzędzie, wykonaj poniższe polecenia:

1. Uruchom plik instalatora, aby zainstalować narzędzie

2. Przejdź do katalogu instalacji i uruchom ' LockoutStatus.exe ' aby uruchomić narzędzie

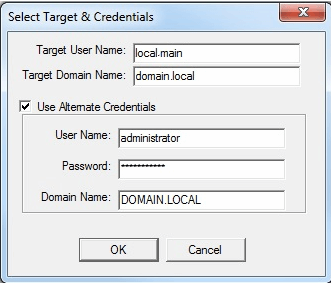

3., Przejdź do ' File > Select Target…', aby znaleźć szczegóły zablokowanego konta

Rysunek 1: Narzędzie statusu blokady konta

4. Przejrzyj szczegóły przedstawione na ekranie. DC z dużą liczbą złych haseł prawdopodobnie uwierzytelniał DC w momencie blokady.

5. Przejdź do danego DC i przejrzyj dziennik zdarzeń bezpieczeństwa systemu Windows. W systemie Windows Server 2008 Identyfikator zdarzenia to 4740, a w systemach Windows Server 2000 i 2003 Identyfikator zdarzenia to 644. Można również użyć polecenia Windows PowerShell dostarczonego wcześniej w tym artykule., W szczegółach zdarzenia znajdziesz „nazwę Maszyny dzwoniącej”, w której doszło do nieudanej próby uwierzytelnienia.

jak Lepide pomaga

Jeśli doświadczasz dużej liczby blokad kont w bezpiecznym środowisku, wskazywałoby to na brak równowagi między bezpieczeństwem a wygodą. Każda organizacja musi znaleźć odpowiedni kompromis między bezpieczeństwem a wygodą. Aby to zrobić, będą musieli wziąć pod uwagę wrażliwość informacji w swoich ustawieniach, ryzyko, jakie mogą ponieść i interesy swoich użytkowników.,

rozwiązania innych firm, takie jak Lepide Active Directory Auditor, mogą pomóc szybciej dotrzeć do głównej przyczyny blokad kont i łatwo je naprawić.

Dodaj komentarz