bloqueio de contas é um problema comum experimentado por usuários de diretórios ativos. Elas surgem por causa das políticas de bloqueio de contas configuradas na política de domínio padrão para o domínio de Diretório Ativo. Neste artigo, vamos passar por algumas das causas principais dos bloqueios de conta e a maneira de simplificar o processo de resolução de problemas.

causas comuns de bloqueios de contas

1., As unidades mapeadas usando credenciais antigas:

As unidades mapeadas podem ser configuradas para usar credenciais especificadas pelo Usuário para se conectar a um recurso compartilhado. Posteriormente, o usuário pode alterar a senha sem atualizar as credenciais na unidade mapeada. As credenciais também podem expirar, o que levará a bloqueios de conta.2. Sistemas usando credenciais antigas em cache:

alguns usuários são obrigados a trabalhar em vários computadores. Como resultado, um usuário pode ser conectado a mais de um computador simultaneamente., Estes outros computadores podem ter aplicações que estão usando credenciais antigas em cache que podem resultar em contas bloqueadas.3. Aplicações usando credenciais antigas:

no sistema do usuário, pode haver várias aplicações que cache as credenciais dos usuários ou explicitamente defini-los em sua configuração. Se as credenciais do Usuário forem expiradas e não forem atualizadas nas aplicações, a conta será bloqueada.4. Serviços Windows usando credenciais expiradas:

serviços Windows podem ser configurados para usar contas especificadas pelo Usuário. Estas são conhecidas como contas de serviços., As credenciais para estas contas especificadas pelo usuário podem expirar e os serviços do Windows continuarão usando as credenciais antigas e expiradas; levando a bloqueios de conta.5. Tarefas agendadas:

o escalonamento de tarefas do Windows necessita de credenciais para executar uma tarefa, quer o utilizador esteja LIGADO ou não. Diferentes tarefas podem ser criadas com credenciais especificadas pelo usuário que podem ser credenciais de domínio. Estas credenciais especificadas pelo usuário podem expirar e as tarefas do Windows continuarão a usar as credenciais antigas.,

os seguintes atributos do directório activo determinam quantas tentativas de alteração de senhas um utilizador pode fazer num dado período de tempo:

maxPwdAge, lockoutThreshold, lockoutObservationWindow e lockoutDuration.

Se a senha estiver configurada para nunca expirar ou se o bloqueio da conta estiver configurado como “não expirar”, o bloqueio não irá acontecer.

como resolver os bloqueios de conta

os logs de segurança do Windows fazem um longo caminho para resolver os bloqueios de conta, no entanto a extracção da informação de bloqueio de conta dos registos de segurança do Windows nem sempre é um processo fiável., A informação de bloqueio de conta pode ser recuperada do emulador PDC, uma vez que é responsável pelo processamento de bloqueios. Mas, o emulador PDC também processa muitos outros eventos para todo o domínio; incluindo falhas de autenticação e mudanças de senha. Em ambientes grandes onde há muitos usuários estes logs de evento serão coletados no emulador PDC e um grande volume de logs irá coletar. Sujeito ao limite de tamanho dos logs do evento, você pode descobrir que os logs antigos foram purgados e os únicos logs disponíveis são aqueles das últimas horas.,

para simplificar o processo de determinação do Estado de bloqueio da conta, a Microsoft oferece o estado de Bloqueio Da Conta (LockoutStatus.exe) ferramenta que é uma mistura de linha de comando e ferramentas gráficas. Com esta ferramenta, cada DC no domínio da conta de usuário alvo que pode ser contatado é procurado.

para baixar e executar a ferramenta, siga os comandos abaixo indicados:

1. Execute o ficheiro do instalador para instalar a Ferramenta

2. Vá para a pasta de instalação e execute o ‘LockoutStatus.exe ‘ para lançar a Ferramenta

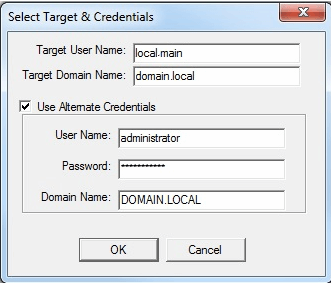

3., Vá para ‘File > Seleccione o alvo…’ para encontrar os detalhes da conta bloqueada

Figura 1: Ferramenta de Estado de bloqueio de contas

4. Veja os detalhes apresentados na tela. O DC com o grande número de senha ruim estava provavelmente autenticando DC no momento do lockout.5. Vá ao DC em questão e reveja o registo de eventos de segurança do Windows. Para Windows Server 2008, o ID do evento é 4740, e para Windows Server 2000 e 2003 o ID do evento é 644. O comando PowerShell do Windows fornecido anteriormente neste artigo também pode ser usado., No evento detalhes você vai encontrar o ‘nome da Máquina de chamada’ onde a tentativa de autenticação falhou aconteceu.

como Lepide ajuda

Se você está experimentando um elevado número de bloqueios de conta em um ambiente seguro, isso indicaria um desequilíbrio entre Segurança e conveniência. Cada organização precisa determinar um compromisso adequado entre Segurança e conveniência. Para tal, terão de considerar a sensibilidade das informações nos seus contextos, os riscos que podem assumir e os interesses dos seus utilizadores.,

soluções de terceiros, tais como o revisor de diretório ativo da Lepide, podem ajudar a navegar para a causa raiz dos bloqueios de conta mais rápido e corrigi-los facilmente.

Deixe uma resposta