Kontolåsningar är ett vanligt problem som upplevs av Active Directory-användare. De uppstår på grund av Kontolåsningspolicyer som konfigurerats i Standarddomänpolicyn för Active Directory-domänen. I den här artikeln kommer vi att gå igenom några av grundorsakerna till kontolåsningarna och sättet att förenkla felsökningsprocessen.

vanliga orsaker till Kontolåsningar

1., Mappade enheter med gamla autentiseringsuppgifter:

mappade enheter kan konfigureras för att använda användardefinierade autentiseringsuppgifter för att ansluta till en delad resurs. Efteråt kan användaren ändra lösenordet utan att uppdatera autentiseringsuppgifterna i den mappade enheten. Autentiseringsuppgifterna kan också löpa ut, vilket leder till kontolåsningar.

2. System som använder gamla cachade autentiseringsuppgifter:

vissa användare måste arbeta på flera datorer. Som ett resultat kan en användare vara inloggad på mer än en dator samtidigt., Dessa andra datorer kan ha program som använder gamla, cachade referenser som kan resultera i låsta konton.

3. Program som använder gamla autentiseringsuppgifter:

i användarens system kan det finnas flera program som antingen cachelagrar användarnas autentiseringsuppgifter eller uttryckligen definierar dem i sin konfiguration. Om användarens referenser har löpt ut och inte uppdateras i programmen kommer kontot att låsas.

4. Windows-tjänster med utgångna autentiseringsuppgifter:

Windows-tjänster kan konfigureras för att använda användardefinierade konton. Dessa kallas servicekonton., Autentiseringsuppgifterna för dessa användardefinierade konton kan gå ut och Windows-tjänster kommer att fortsätta använda de gamla, utgångna autentiseringsuppgifterna, vilket leder till kontolåsningar.

5. Schemalagda uppgifter:

Windows Schemaläggaren kräver autentiseringsuppgifter för att köra en uppgift om användaren är inloggad eller inte. Olika uppgifter kan skapas med användardefinierade referenser som kan vara domänuppgifter. Dessa användardefinierade autentiseringsuppgifter kan löpa ut och Windows-uppgifter fortsätter att använda de gamla autentiseringsuppgifterna.,

följande Active Directory-attribut avgör hur många lösenordsändringsförsök en användare kan göra under en viss tidsperiod:

maxPwdAge, lockoutThreshold, lockoutObservationWindow och lockoutDuration.

om lösenordet är inställt på att aldrig löpa ut eller kontolåsningen är konfigurerad som ”inte ska löpa ut” kommer inte låsningen att ske.

hur man löser Kontolåsningar

Windows säkerhetsloggar går långt för att lösa kontolåsningar, men att extrahera kontolåsningsinformation från Windows-säkerhetsloggar är inte alltid en tillförlitlig process., Konto lockout information kan hämtas från PDC emulator DC eftersom den är ansvarig för bearbetning lockouts. Men PDC-emulatorn behandlar också många andra händelser för hela domänen; inklusive autentiseringsfel och lösenordsändringar. I stora miljöer där det finns massor av användare dessa händelseloggar kommer att samlas in på PDC emulator och en stor mängd loggar kommer att samla in. Med förbehåll för storleksgränsen för händelseloggarna kan du upptäcka att de gamla loggarna har rensats och de enda tillgängliga loggarna är de från de senaste timmarna.,

För att förenkla processen att bestämma kontolåsningsstatus erbjuder Microsoft Kontolåsningsstatus (LockoutStatus.exe) verktyg som är en blandning av kommandoraden och grafiska verktyg. Med detta verktyg, varje DC i målet användarkonto domän som kan kontaktas söks efter.

för att ladda ner och köra verktyget, följ nedanstående kommandon:

1. Kör installationsfilen för att installera verktyget

2. Gå till installationskatalogen och kör ” LockoutStatus.exe ” för att starta verktyget

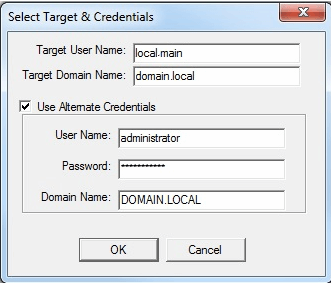

3., Gå till ’File > Välj Target…’ för att hitta detaljerna för det låsta kontot

Figur 1: konto Lockout Statusverktyg

4. Gå igenom detaljerna som presenteras på skärmen. DC med det stora antalet dåliga lösenordsantal var förmodligen autentisera DC vid tidpunkten för lockout.

5. Gå till berörda DC och granska Windows säkerhetsloggen. För Windows Server 2008 är event-ID 4740, och för Windows Server 2000 och 2003 är event-ID 644. Windows PowerShell kommandot tidigare i den här artikeln kan också användas., I händelseuppgifterna hittar du namnet ”Caller Machine Name” där det misslyckade autentiseringsförsöket hände.

hur Lepide hjälper

om du upplever ett stort antal kontolåsningar i en säker miljö skulle det indikera en obalans mellan säkerhet och bekvämlighet. Varje organisation måste bestämma en lämplig kompromiss mellan säkerhet och bekvämlighet. För att göra detta måste de överväga informationens känslighet i sina inställningar, de risker de kan bära och deras användares intressen.,

tredjepartslösningar, som Lepide Active Directory Auditor, kan hjälpa till att navigera till grundorsaken till kontolåsningar snabbare och fixa dem enkelt.

Lämna ett svar