Kontosperrungen sind ein häufiges Problem bei Active Directory-Benutzern. Sie entstehen aufgrund von Kontosperrrichtlinien, die in der Standarddomänenrichtlinie für die Active Directory-Domäne konfiguriert sind. In diesem Artikel werden wir einige der Hauptursachen für die Kontosperrungen und den Weg zur Vereinfachung der Fehlerbehebung durchgehen.

Häufige Ursachen für Kontosperrungen

1., Zugeordnete Laufwerke mit alten Anmeldeinformationen:

Zugeordnete Laufwerke können so konfiguriert werden, dass benutzerdefinierte Anmeldeinformationen zum Herstellen einer Verbindung zu einer freigegebenen Ressource verwendet werden. Anschließend kann der Benutzer das Kennwort ändern, ohne die Anmeldeinformationen im zugeordneten Laufwerk zu aktualisieren. Die Anmeldeinformationen können auch ablaufen, was zu Kontosperrungen führt.

2. Systeme mit alten zwischengespeicherten Anmeldeinformationen:

Einige Benutzer müssen auf mehreren Computern arbeiten. Dadurch kann ein Benutzer gleichzeitig an mehr als einem Computer angemeldet werden., Auf diesen anderen Computern befinden sich möglicherweise Anwendungen, die alte, zwischengespeicherte Anmeldeinformationen verwenden, was zu gesperrten Konten führen kann.

3. Anwendungen mit alten Anmeldeinformationen:

Auf dem System des Benutzers können mehrere Anwendungen vorhanden sein, die entweder die Anmeldeinformationen der Benutzer zwischenspeichern oder sie explizit in ihrer Konfiguration definieren. Wenn die Anmeldeinformationen des Benutzers abgelaufen sind und in den Anwendungen nicht aktualisiert werden, wird das Konto gesperrt.

4. Windows-Dienste mit abgelaufenen Anmeldeinformationen:

Windows-Dienste können so konfiguriert werden, dass benutzerdefinierte Konten verwendet werden. Diese werden als Dienstkonten bezeichnet., Die Anmeldeinformationen für diese benutzerdefinierten Konten laufen möglicherweise ab, und Windows-Dienste verwenden weiterhin die alten, abgelaufenen Anmeldeinformationen. Dies führt zu Kontosperrungen.

5. Geplante Aufgaben:

Der Windows-Taskplaner benötigt Anmeldeinformationen, um eine Aufgabe auszuführen, unabhängig davon, ob der Benutzer angemeldet ist oder nicht. Verschiedene Aufgaben können mit benutzerdefinierten Anmeldeinformationen erstellt werden, bei denen es sich um Domänenanmeldeinformationen handeln kann. Diese benutzerdefinierten Anmeldeinformationen können ablaufen und Windows-Tasks verwenden weiterhin die alten Anmeldeinformationen.,

Die folgenden Active Directory-Attribute bestimmen, wie viele Kennwortänderungen ein Benutzer in einem bestimmten Zeitraum durchführen kann:

maxPwpAge, lockoutThreshold, lockoutObservationWindow und lockoutDuration.

Wenn das Kennwort so eingestellt ist, dass es niemals abläuft oder die Kontosperrung als „Nicht abläuft“ konfiguriert ist, wird die Sperrung nicht durchgeführt.

So lösen Sie Kontosperrungen

Windows-Sicherheitsprotokolle gehen einen langen Weg, um Kontosperrungen zu lösen, aber das Extrahieren von Kontosperrinformationen aus Windows-Sicherheitsprotokollen ist nicht immer ein zuverlässiger Prozess., Kontosperrinformationen können vom PDC-Emulator DC abgerufen werden, da er für die Verarbeitung von Sperrungen verantwortlich ist. Der PDC-Emulator verarbeitet jedoch auch viele andere Ereignisse für die gesamte Domäne.einschließlich Authentifizierungsfehler und Kennwortänderungen. In großen Umgebungen, in denen es viele Benutzer diese Ereignisprotokolle werden auf dem PDC-Emulator gesammelt werden und eine große Menge von Protokollen sammeln. Vorbehaltlich der Größenbeschränkung der Ereignisprotokolle können Sie feststellen, dass die alten Protokolle gelöscht wurden und die einzigen verfügbaren Protokolle die der letzten Stunden sind.,

Um die Bestimmung des Kontosperrstatus zu vereinfachen, bietet Microsoft den Kontosperrstatus (LockoutStatus.exe) Werkzeug, das eine Mischung aus Kommandozeilen-und grafischen Werkzeugen ist. Mit diesem Tool wird nach jedem DC in der Domäne des Zielbenutzerkontos gesucht, der kontaktiert werden kann.

Um das Tool herunterzuladen und auszuführen, folgen Sie den unten angegebenen Befehlen:

1. Führen Sie die Installationsdatei aus, um das Tool

2 zu installieren. Gehen Sie in das Installationsverzeichnis und führen Sie den ‘LockoutStatus.exe ‚ zum Starten des Tools

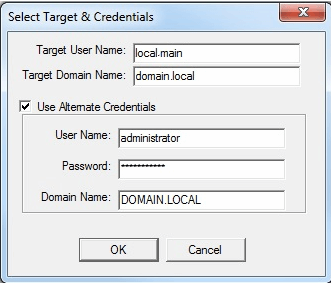

3., Gehen Sie zu ‚Datei > Ziel auswählen…‘, um die Details für das gesperrte Konto zu finden

Abbildung 1: Tool zum Sperren von Konten

4. Gehen Sie die auf dem Bildschirm angezeigten Details durch. Der DC mit der großen Anzahl von Fehlpasswörtern authentifizierte DC wahrscheinlich zum Zeitpunkt der Aussperrung.

5. Gehen Sie zum betroffenen DC und überprüfen Sie das Windows-Sicherheitsereignisprotokoll. Für Windows Server 2008 ist die Ereignis-ID 4740 und für Windows Server 2000 und 2003 die Ereignis-ID 644. Windows Powershell-Befehl früher in diesem Artikel zur Verfügung gestellt kann auch verwendet werden., In den Ereignisdetails finden Sie den Namen des Anrufercomputers, auf dem der fehlgeschlagene Authentifizierungsversuch stattgefunden hat.

Wie Lepide hilft

Wenn Sie eine hohe Anzahl von Kontosperren in einer sicheren Umgebung erleben, würde dies auf ein Ungleichgewicht zwischen Sicherheit und Komfort hinweisen. Jede Organisation muss einen geeigneten Kompromiss zwischen Sicherheit und Komfort finden. Dazu müssen sie die Sensibilität der Informationen in ihren Einstellungen, die Risiken, die sie tragen können, und die Interessen ihrer Benutzer berücksichtigen.,

Lösungen von Drittanbietern wie Lepide Active Directory Auditor können dazu beitragen, schneller zur Ursache von Kontosperrungen zu navigieren und diese einfach zu beheben.

Schreibe einen Kommentar